Ero sivun ”IPsec/en” versioiden välillä

(Ak: Uusi sivu: Now we define logins to be locally sourced and not for instance from a radius server. aaa authentication login IPsecE local aaa authorization network IPsecO local) |

(Ak: Uusi sivu: We tell the router to ALWAYS use esp-3des esp-md5-hmac encryption. crypto ipsec transform-set Example esp-3des esp-md5-hmac) |

||

| Rivi 35: | Rivi 35: | ||

aaa authorization network IPsecO local | aaa authorization network IPsecO local | ||

| − | + | We tell the router to ALWAYS use esp-3des esp-md5-hmac encryption. | |

| − | + | crypto ipsec transform-set Example esp-3des esp-md5-hmac | |

Luodaan dynaaminen kenttä joka laittaa ipsecin käyttämään esimerkkisalausta. | Luodaan dynaaminen kenttä joka laittaa ipsecin käyttämään esimerkkisalausta. | ||

Versio 27. elokuuta 2015 kello 06.55

{{#allow-groups:user}}

We make a cisco 2811 router into an ipsec host.

General info

WAN interface: fa0/0

LAN interface: fa0/1

Configuring

First we setup our network connections

interface FastEthernet0/0 description *allworkandnoplaymakestranslatoradullboy* ip address 10.10.10.2 255.255.255.0 ip nat outside ipv6 ospf cost 1 crypto map ipsecmap

interface FastEthernet0/1 description *areallydullboy* ip address 192.168.100.1 255.255.255.0 ip nat inside

We enable aaa new-model simply by running the command

aaa new-model

We aren't talking about an AA-club, AAA stand for authentication-authorization-accounting. It is often used when fiddling with authentication and the likes.

Now we define logins to be locally sourced and not for instance from a radius server.

aaa authentication login IPsecE local aaa authorization network IPsecO local

We tell the router to ALWAYS use esp-3des esp-md5-hmac encryption.

crypto ipsec transform-set Example esp-3des esp-md5-hmac

Luodaan dynaaminen kenttä joka laittaa ipsecin käyttämään esimerkkisalausta.

crypto dynamic-map TestiMap 7 set transform-set Esimerkki

Tehdään isakmp käytäntö jossa määritellään yhteyden säätöjä:

crypto isakmp policy 7 encr 3des authentication pre-share group 2

Sitten luodaan ryhmä ipseciä varten

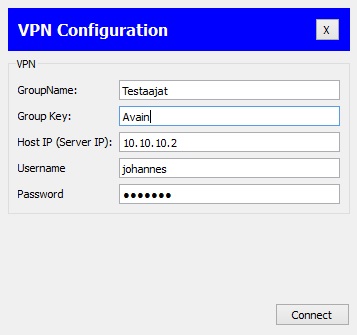

crypto isakmp client configuration group Testaajat key Avain pool testipool netmask 255.255.255.0

Tehdään osoiteavaruus nimellä testipool, josta tulee osoitteet asiakkaille.

ip local pool testipool 192.168.70.20 192.168.70.30

Tehdään taas kartta ja tutkitaan mitä olemme tehneet.

crypto map ipsecmap client authentication list IpsecE crypto map ipsecmap isakmp authorization list IpsecO crypto map ipsecmap client configuration address respond crypto map ipsecmap 7 ipsec-isakmp dynamic TestiMap

NAT tarvitsee vielä pistää pystyyn.

ip access-list extended nonat deny ip 192.168.100.0 0.0.0.255 192.168.70.0 0.0.0.255 permit ip any any

ip nat inside source list nonat interface FastEthernet0/0 overload

Tehdään vielä käyttäjä.

username johannes password 0 Qwerty1

Testataan nyt VPN:äämme

Laitetaan tiedot kohdalleen

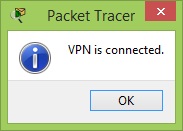

Ja sisälle päästiin.