RouterOS VPN

{{#allow-groups:user}}

RouterOS käyttöjärjestelmässä on kätevä luoda erilaisia tunneleita. Asiakasmäärät on rajoitettu käytettävän lisenssin mukaan. Lisätietoa rajoituksista: http://wiki.mikrotik.com/wiki/Manual:License#License_Levels

Sisällysluettelo

PPTP Palvelin

PPTP on helposti ja kätevästi hyödynnettävä tunnelointiprotokolla mikrotikillä.

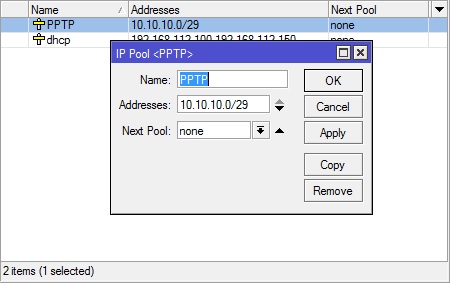

1. Ensin tehdään IP-verkkoalue pptp:tä varten

Avaa vasemmasta valikosta IP -> Pool -> Add pool

Määritetään kuvamukaisesti:

Name: PPTP Addresses: 10.10.10.0/29

Name = Poolin nimi (nimeä itse) Addresses = Verkko-osoite, jota käytetään PPTP tunnelissa. Esimerkissä käytämme 10.10.10.0/29 verkkoa, jossa 6 IP-osoitetta käytettävissä (verkkomaski on 255.255.255.248).

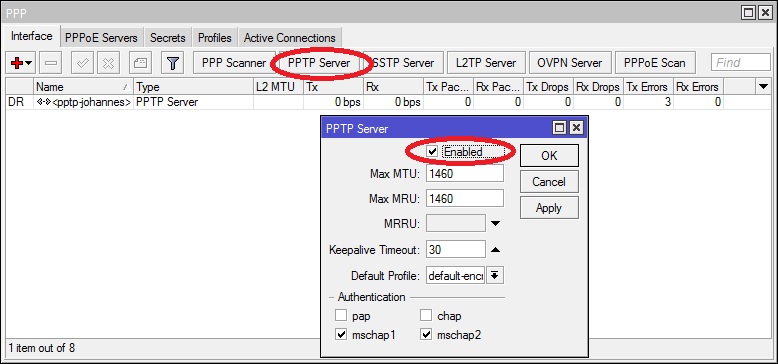

2. Otetaan käyttöön PPTP Server

Avaa vasemmasta valikosta PPP -> Interface -> PPTP-server

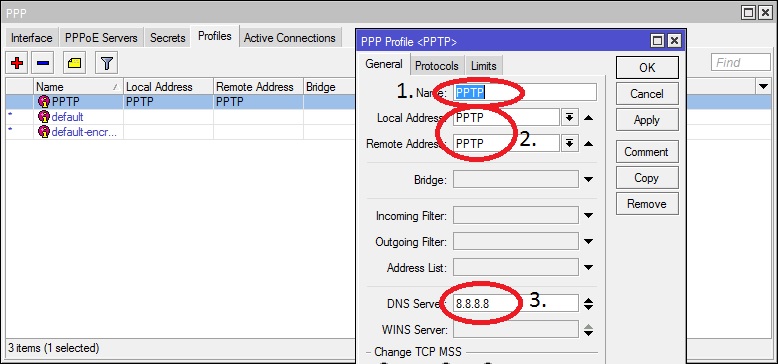

3. Luodaan uusi profiili

PPP -> Profiles -> Add Profile

- PPTP-profiilin nimi

- Tähän laitetaan luomamme osoitepoolin nimi

- DNS palvelimen(helpoiten toimii julkinen DNS) IP-osoite. Esim: Googlen DNS palvelin 8.8.8.8

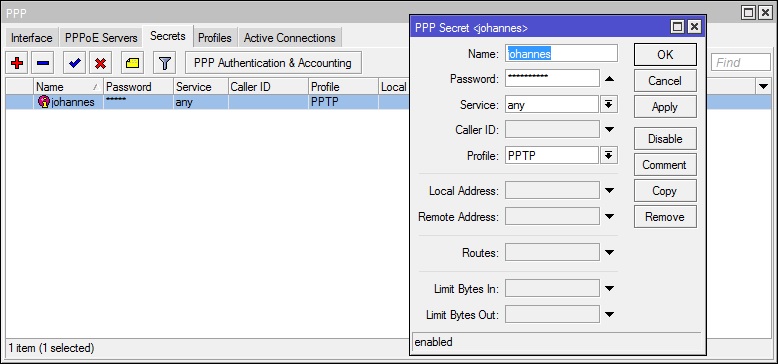

4. Luodaan uusi käyttäjä ja konfiguroidaan se.

PPP -> Secrets -> Add Secret

Name = Käyttäjännimi

Password = Käyttäjän salasana

Services = Palvelut jossa käyttäjätili on käytössä

Profiilina käytetään juuri luomaamme PPTP nimistä profiilia.

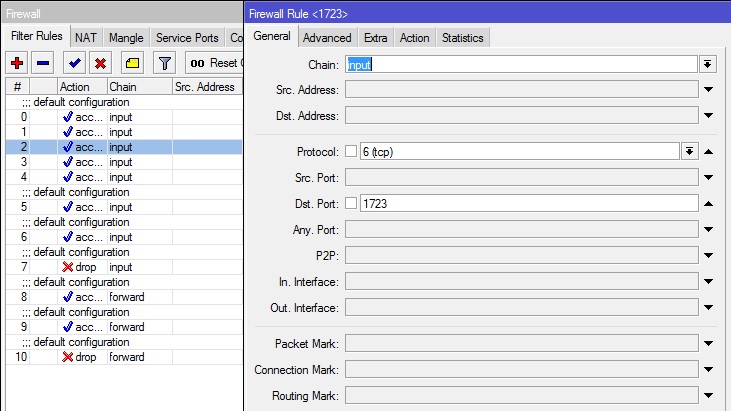

5. Avataan portteja, jotta pptp:tä voi hyödyntää ulkoverkosta. Varmista että luomasi palomuurisääntö on samassa kohtaa kuvaa!

Ip -> Firewall -> Filter Rules -> Add rule

PPTP asiakas

Tehdään Site-to-Site (NAT) vpn yhteys kahdella mikrotikillä.

PPTP-clientin konfigurointi

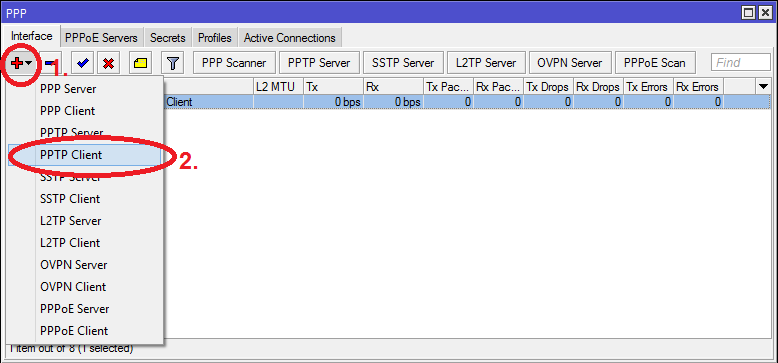

Valitaan valikosta vasemmalta PPP.

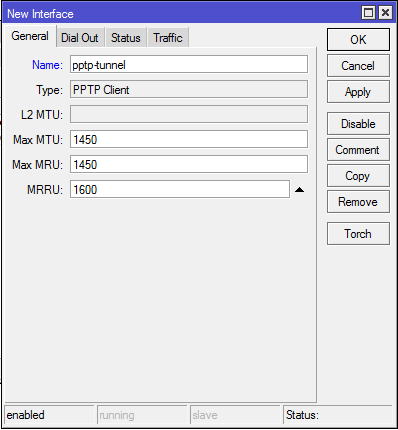

1. Luodaan uusi interface valikosta

2. Valitaan PPTP client

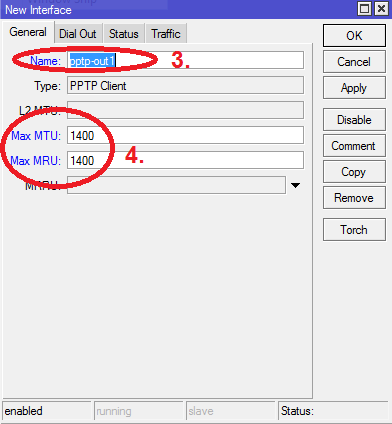

3. Nimetään pptp asiakasyhteyden nimi

4. Asetetaan MAX mtu ja MAX mru. 1400 on sopiva

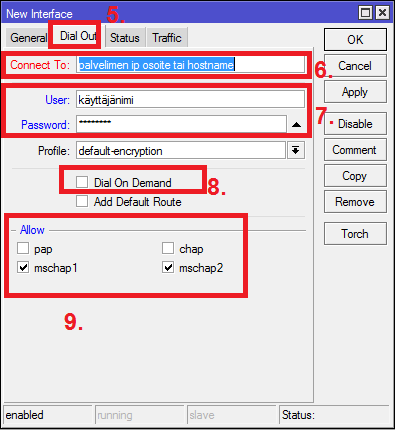

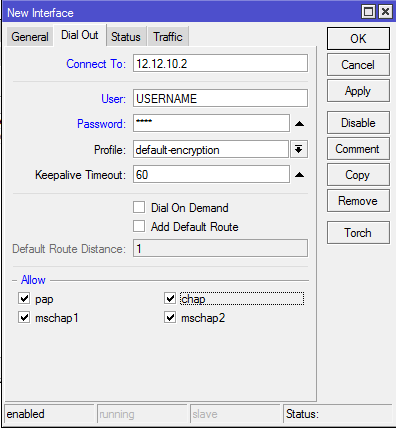

5. Valitaan ylävalikosta Dial Out

6. PPTP palvelimen ip osoite tai hostname

7. Pistetään oikea käyttäjätunnus sekä salasana

8. Raksi pois tästä kohdasta, tämä määrittää että yhteys katkeaa kun yhteys tippuu alas

9. Valitaan oikeat salaustavat

Palomuurisäännökset

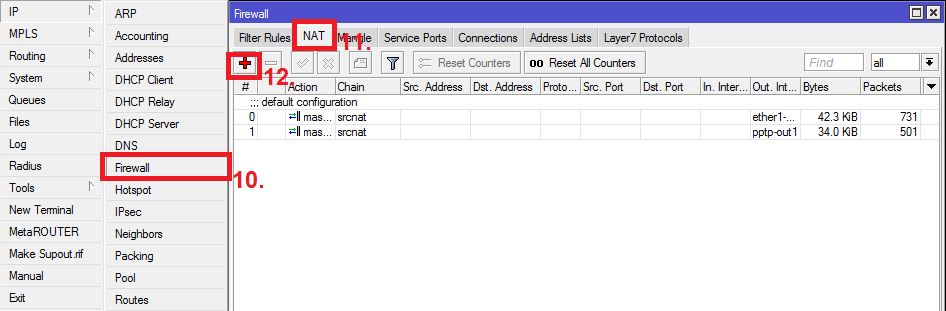

10. Valitaan Firewall vasemmalta

11. Valitaan NAT

12. Tehdään uusi NAT sääntö

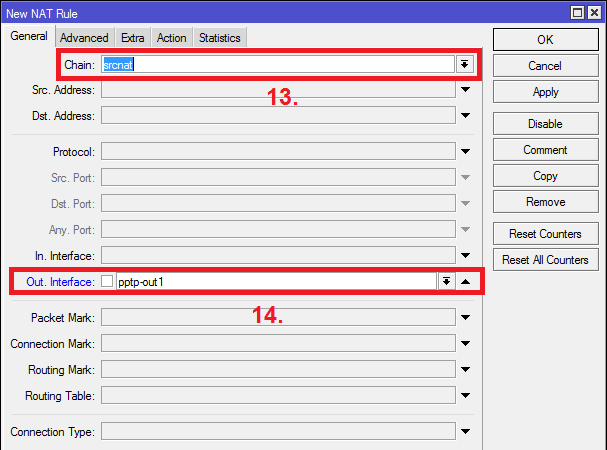

13. Valitaan srcnat

14. Out. Interfaceksi pptp interface

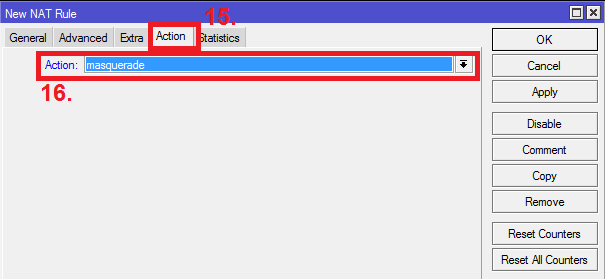

15. Valitaan Action

16. Toiminnaksi masquerade

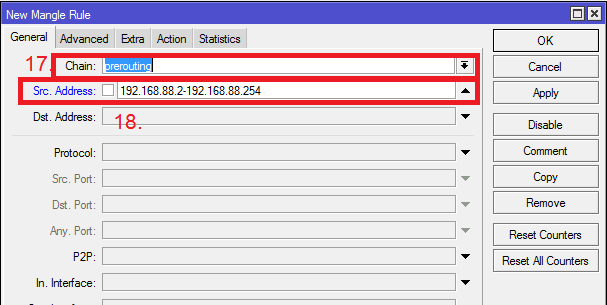

Tehdään uusi Mangle sääntö

17. Chain prerouting

18. Osoiteavaruus jonka halutaan menevän tunnelin läpi.

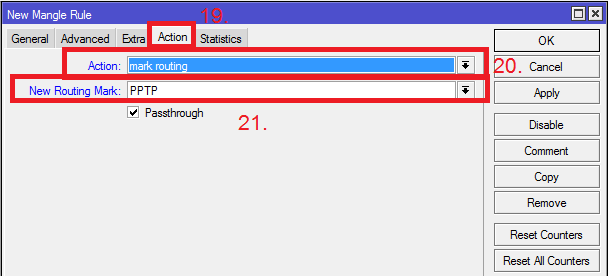

19. Siirrytään Action

20. Action Mark Routing

21. New Routing Mark: Haluamasi nimi.

Reititykset

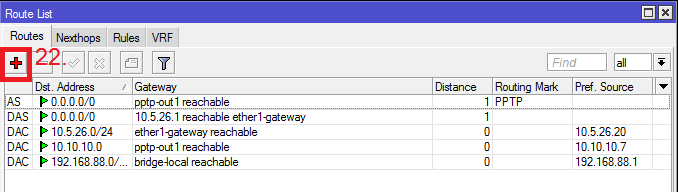

22. Tehdään uusi reitti

Reitityksen voi tehdä monella tapaa

Jos sinulla on korkea lähetysnopeus (yli 10 Mbps) ja haluat olla turvallisessa yhteydessä, kannattaa kaikki liikenne reitittää tunnelin kautta. Jos kuitenkin haluat että vain yhteydet tunnelin päässä olevaan verkkoon reitittyy tunnelin kautta ja muu taas paikallisen oletusyhdyskäytävän kautta kannattaa käyttää toista tapaa.

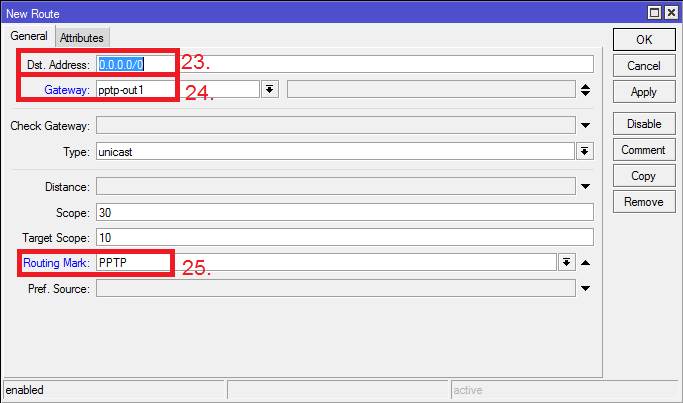

23. Minne tämä reitittää. 0.0.0.0/24 reitittää kaikki paketit tunnelin kautta.

24.

25. Routing mark jonka teimme

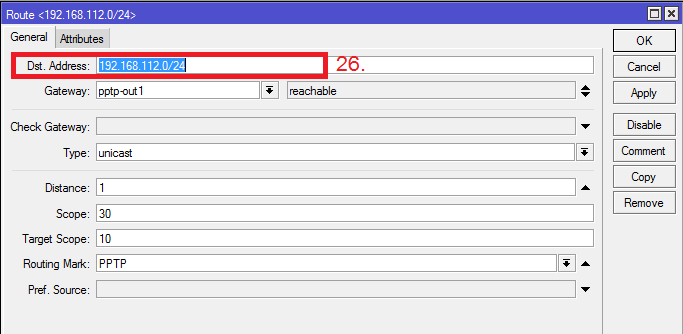

26. Jos haluat että vain liikenne tunnelin päässä olevaan sisäverkkoon kulkee tunnelin kautta, pistä tähän se verkkoavaruus.

VPN läpinäkyvänä siltana

RouterOS mahdollistaa esimerkiksi yrityksen kaksi tai useamman toimiston verkkojen yhdistämisen yhdeksi verkoksi. Esimerkissä käytämme toimiston A:ssa VPN server ja toimisto B:ssä VPN Client.

Käytämme esimerkissämme seuraavia asetuksia:

Server (vpn-testi.taisto.org):

- Julkinen IP: 173.145.111.5/16

- Sisäverkon IP: 10.5.2.10/24

Asiakas:

- Julkinen IP: 156.35.22.60/23

- Sisäverkon IP: 10.5.2.9/24

Lisäksi määritetään molempiin Mikrotik reitittimeen oma DHCP palvelu, joka jakaa eri IP-osoite poolia samasta verkosta. Näin verkko toimii molemmissa toimistoissa, vaikka VPN tunneli ei toimisikaan.

Server Pool:

- IP-osoite: 10.5.2.50-10.5.2.100

- Aliverkonpeite: 24

- Oletusyhdyskäytävä: 10.5.2.10

Client Pool:

- IP-osoite: 10.5.2.101-10.5.2.150

- Aliverkonpeite: 24

- Oletusyhdyskäytävä 10.5.2.9

DNS palvelimena voi käyttää esimerkiksi 8.8.8.8 ja 8.8.8.4.4

Server

Toimisto A:n VPN palvelimeen tulee ensin määrittää IP-osoitteet. Nämä voi olla kiinteitä tai dynaamisia, suosittelemme ensisijaisesti kiinteitä IP-osoitteita.

1. Luodaan ensimmäiseksi VPN profiili nimeltä VPN ja määritä siihen silta bridge-local

/ppp profile add name=VPN bridge=bridge-local

2. Otetaan käyttöön VPN palvelin (käytämme PPTP:tä mutta voit käyttää SSTP:tä) ja määritetään profiiliksi VPN

/interface pptp-server server set default-profile=VPN enabled=yes

3. Luo käyttäjätili VPN palvelulle

/ppp secret add name=VPN password=Qwerty1 profile=VPN

4. Salli palomuurista portti 1723 (PPTP) liikenteelle. Katso lisäohjeet RouterOS Palomuuri

/ip firewall filter add chain=input protocol=tcp dst-port=1724 action=accept

5. Estetään DHCP liikenne VPN tunneliin. Molempiin Mikrotik reitittimiin tulee oma DHCP palvelu.

/interface bridge filter add chain=forward in-interface=bridge-local mac-protocol=ip dst-address="255.255.255.255" dst-port="67-68" ip-protocol=udp action=drop

6. Määritetään DHCP palvelin

Määritä DHCP palvelin tämän ohjeen mukaan RouterOS DHCP

- IP-osoite: 10.5.2.50-10.5.2.100

- Aliverkonpeite: 24

- Oletusyhdyskäytävä: 10.5.2.10

Client

Toimisto B:n reititin toimii asiakaslaitteena. Seuraavaksi yhdistetään tämä asiakaslaite VPN palvelimeen. Määritä ensimmäiseksi IP-osoitteet reitittimeen.

1. Luodaan myös asiakaslaitteelle VPN profiili nimeltä VPN ja määritä siihen silta bridge-local

/ppp profile add name=VPN bridge=bridge-local

2. Luodaan VPN client.

/interface pptp-client add name=vpn-testi connect-to=173.145.111.5 user=VPN password=Qwerty1 profile=VPN

3. Estetään DHCP liikenne VPN tunneliin.

/interface bridge filter add chain=forward in-interface=bridge-local mac-protocol=ip dst-address="255.255.255.255" dst-port="67-68" ip-protocol=udp action=drop

4. Määritetään DHCP palvelin

Määritä DHCP palvelin tämän ohjeen mukaan RouterOS DHCP

- IP-osoite: 10.5.2.101-10.5.2.150

- Aliverkonpeite: 24

- Oletusyhdyskäytävä 10.5.2.9

VPN läpinäkyvänä siltana (EoIP)

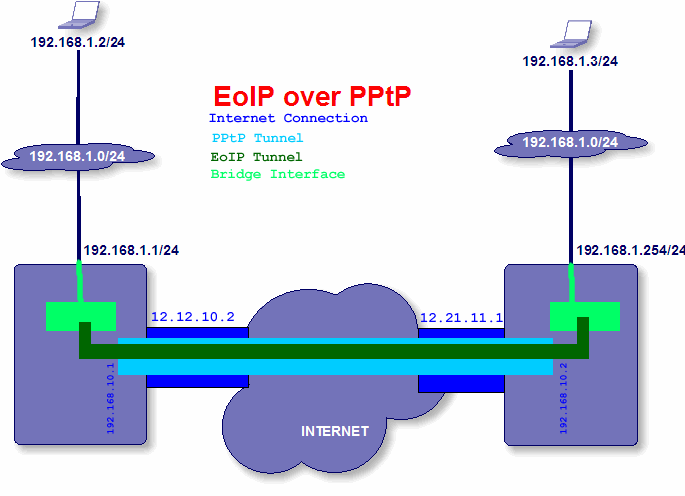

Ohjeessa rakennetaan kuvanmukaisesti EoIP (Ethernet over IP) tunneli PPTP tunnelin sisälle. EoIP mahdollistaa siltauksen kahden verkkojen välillä. Ohjetta voidaan soveltaa myös SSTP protokollaan.

Tässä ohjeessa on pääreitin ja asiakasreititin. Esimerkiksi pääreititin voisi olla toimisto 1 ja asiakasreititin toimisto 2. Käytössämme on privaatti-osoite normaalissa verkossa toimisto 1 verkossa, jossa on valmiiksi asennettu pääreititin. Verkko-osoite on 192.168.1.0/24 ja pääreitittimen IP-osoite 192.168.1.1/24. Käytössä on siis testi tietokone joka on yhdistetty pääreitittimeen ja testi tietokoneen IP-osoite on 192.168.1.2/24.

Käytössä on julkinen IP-osoitteet toimisto 1 verkossa 12.12.10.2 ja toimisto 2 verkossa 12.21.11.1.

Tunneliverkko (PPTP):n IP-osoitteet ovat pääreitittimessä 192.168.10.1 ja asiakasreitittimessä 192.168.10.2

Asiakasverkossa oleva testaus tietokoneen IP-osoite on 192.168.1.3/24, joka on yhdistetty reitittimeen jonka IP-osoite on 192.168.1.254/24.

Pääreititin (kuvassa vasen)

Terminaalissa

Oletaan käyttöön PPTP Server.

/interface pptp-server server set enabled=yes

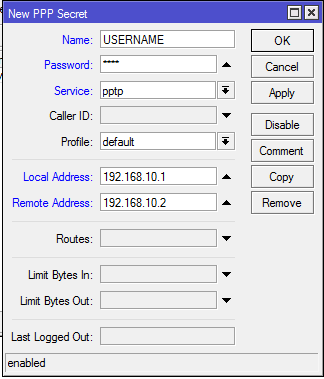

Luodaan uusi PPTP käyttäjä jolla oikeus muodostaa yhteys PPTP palvelimeen:

/ppp secret add name="USERNAME" service=pptp password="PASS" local-address=192.168.10.1 remote-address=192.168.10.2 disabled=no

add name = Käyttäjänimi jonka haluat luoda

service = Palvelut, mille haluat käyttäjälle oikeudet

password = Käyttäjän salasana

local-address = Paikallinen IP-osoite, joka annetaan käyttäjälle kun yhdistää PPTP tähän palvelimeen

remote-address = Etä IP-osoite

disable = otetaanko käyttöön (no disable) tai ei käytössä (disable=yes)

PPP:n Secret valikosta voit luoda graafisesti uuden käyttäjän

PPP:n Secret valikosta voit luoda graafisesti uuden käyttäjän

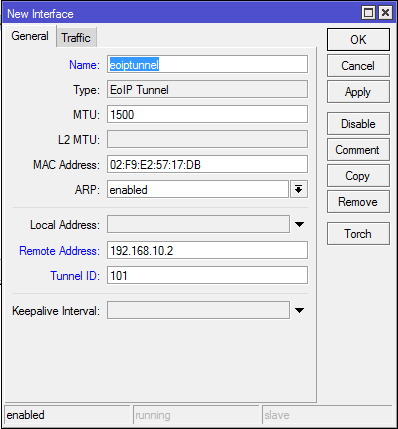

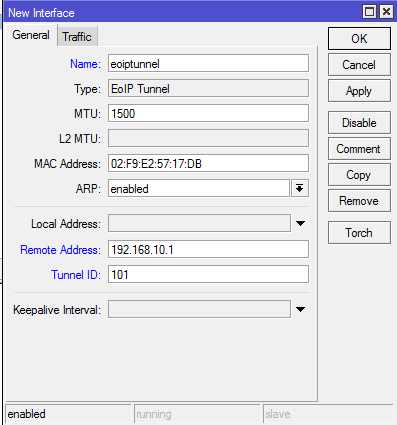

Määritetään nyt EoIP tunneli pääreitittimelle:

/interface eoip add name=eoiptunnel remote-address=192.168.10.2 tunnel-id=101 disabled=no

add name = EoIP tunnelin nimi

remote-address = IP-osoite asiakaslaitteessa.

tunnel-id = Tunnelin ID

disable = otetaanko käyttöön (no disable) tai ei käytössä (disable=yes)

Avaa päävalikosta Interfaces ja luo uusi EoIP interface.

Avaa päävalikosta Interfaces ja luo uusi EoIP interface.

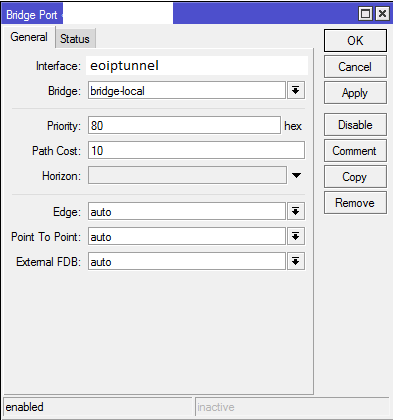

Sillataan EoIP paikallisen verkon kanssa

/interface bridge port add bridge=bridge-local interface=eoiptunnel

Valitse valikosta Bridge -> Ports. Luo uusi ja määritä kuvanmukaisesti.

Valitse valikosta Bridge -> Ports. Luo uusi ja määritä kuvanmukaisesti.

Salli palomuurista sisälleppäin portti 1723 ja GRE paketit kun käytät PPTP:tä!

Asiakasreititin (kuvassa oikealla)

Määritetään asiakasreitittimelle PPTP Client liitäntä:

/interface pptp-client add name="pptp-tunnel1" connect-to=12.12.10.2 user="USERNAME" password="PASS" profile=default-encryption add-default route=no disabled=no

add-name = PPTP Client nimi

connect-to = Pääpalvelimen IP-osoite

user=käyttäjä, jolla on oikeus muodostaa yhteys PPTP palvelimeen (pääreitittimeen)

password = käyttäjän salasana

profile = Profiili jossa on mm... salausasetuksia.

add-default-route = Oletusreititin

disable = otetaanko käyttöön (no disable) tai ei käytössä (disable=yes)

Avaa päävalikosta PPP ja interface välilehdestä uusi. Täytä kuvanmukaisesti

Avaa päävalikosta PPP ja interface välilehdestä uusi. Täytä kuvanmukaisesti

Määritetään nyt EoIP tunneli:

/interface eoip add name=eoiptunnel remote-address=192.168.10.2 tunnel-id=101 disabled=no

add name = EoIP tunnelin nimi

remote-address = IP-osoite asiakaslaitteessa.

tunnel-id = Tunnelin ID

disable = otetaanko käyttöön (no disable) tai ei käytössä (disable=yes)

Avaa päävalikosta Interfaces ja luo uusi EoIP interface. Täytä kuvanmukaisesti.

Avaa päävalikosta Interfaces ja luo uusi EoIP interface. Täytä kuvanmukaisesti.

Testaus

Testaa niin että molemmat reitittimet ovat eri verkossa. Aseta työasemat molempiin reitittimiin. Testaa että yhteys toimii molemmissa ja pystyvät liikennöimään keskenään ja internettiin.

Testaessanne VPN tunnelia SSTP:nä, huomasimme todella alhaiset nopeudet 5 Mbps kun PPTP:nä saimme 45 Mbps nopeudet.

Lähteet

http://www.jpudasaini.com.np/2013/12/how-to-create-vpnpptp-server-on.html

http://blog.butchevans.com/2008/09/mikrotik_routeros_transparent_bridge_pptp_eoip/

http://www.nasa-security.net/mikrotik/l2tp-ipsec-vpn-site-to-site-mikrotik-how-to/