RouterOS OpenVPN

RouterOS support OpenVPN server and client. OpenVPN is one mostly secure VPN tunnel protocol.

Sisällysluettelo

Server

This manual shows, how to configure Mikrotik OpenVPN Server.

Requirements / Recommendation =

- SSL Root Certificate (CA)

- SSL Server Certificate

- SSL Client Certificate

- Tested Mikrotik RB951G-2HnD and RouterOS 6.26

How to

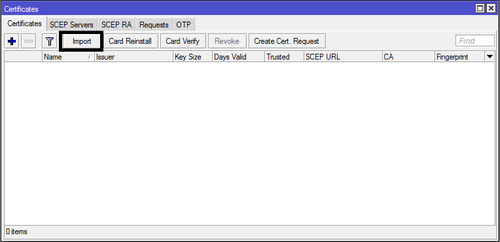

1. Create SSL certificate first, example OpenSSL and move certificate to Mikrotik with Winbox.

Import Certificate key and certificate to RouterOS.

/certificates import file-name=ssl.key

/certificates import file-name=ssl.crt

2. Create DHCP Pool (if you want use bridge, you can skip this step)

/ip pool add name=ovpn-pool ranges=10.15.32.34-10.15.32.38

- DHCP pool name is ovpn-pool

- Pool area is 10.15.32.34-10.15.32.38

3. Luodaan reititys OpenVPN verkosta lähiverkkoon (jos haluat siltaavaksi, voit ohittaa tämän kohdan)

/ip firewall nat add chain=srcnat out-interface=ether2 action=masquerade

Luodaan NAT ether2 interfaceen

4. Luodaan OpenVPN profiili

/ppp profile add name=openvpn local-address=10.15.32.33 remote-address=ovpn-pool

- Profiilin nimi on openvpn

- Paikallinen IP-osoite on 10.15.32.33

- VPN asiakkaille annetaan etä IP-osoitteeksi ovpn-poolista (DHCP)

- Saat siltauksen poistamalla local-address ja remote-address korvaamalla tämä bridge=bridge-local, esimerkki:

/ppp profile add name=openvpn_bridge bridge=bridge-local

5. Luo VPN käyttäjä

/ppp secret add disabled=no name="openvpn" password="Qwerty1" service=any

- Käyttäjänimi: openvpn

- Salasana: Qwerty1

- Palvelut jota tunnusta voi käyttää: Openvpn

6. OpenVPN palvelimen konfiguraatio

/interface ovpn-server server set auth=sha1, certificate=ssl_cert cipher=aes128,aes256 default-profile=openvpn enabled=yes keepalive-timeout=60 max-mtu=1500 mode=ip netmask=29 port=1194 require client-certificate=no

- Todennustapa: SHA1

- SSL sertifikaatti: ssl-cert

- SSL Chipper: AES128, AES256

- Opetusprofiili: openvpn (4. vaiheessa luotu profiili)

- Keepalive-timeout=60

- MAX-MTU (paketin koko): 1500

- mode=ip (jos haluat kahden mikrotikin sillan, laita tähän ethernet)

- require client-certificate=no (jos on asiakas sertifikaatti, niin laita yes)

5. Salli asiakas laitteen muodostamisen OpenVPN palvelimeen palomuurista

/ip firewall filter add action=accept chain=input comment="OpenVPN" disabled=no dst-port=1194 protocol=tcp

Luodaan uusi palomuurisääntö jossa sallitaan protokolassa TCP porttiin 1194 yhdistämisen.

Asiakas

OpenVPN asiakkaalla voit yhdistää OpenVPN palvelimeen.

1. Luodaan OpenVPN asiakkaalle profiili:

/ppp profile add name=openvpn-client

2. Luodaan uusi OpenVPN asiakas:

/intertface ovpn-client name="openvpn-client" connect-to="server.openvpn.com" port="1194" mode="ip" user="openvpn" password="openvpn123" profile="openvpn-client" certificate="no" auth="sha1" cipher="aes128" add-default-route="no"

- name = yhteyden nimi

- connect-to = OpenVPN palvelimen verkko-osoite tai IP-osoite

- port = Portti, jota OpenVPN palvelin kuuntelee

- mode = ip (ethernet silloin jos haluat sillata kaksi Mikrotikkiä)

- user = OpenVPN käyttäjä

- password = OpenVPN käyttäjän salasana

- profile = OpenVPN profiili jota käytetään

- certificate = SSL asiakas sertifikaatti

- auth = Todennus

- cipher = salaus

- add-default-route = Käytetäänkö tätä yhteyttä oletusreittinä.

3. Kokeile yhdistää ja katso lokia jos tulee ongelmia.